Sichtbare Systeme, Netze und Dienste der Stadt Ludwigshafen

🛰️ Was das Internet über die Stadtverwaltung Ludwigshafen verrät

Eine kleine, völlig legale OSINT-Reise

Vor ein paar Tagen habe ich aus reiner Neugier einmal geschaut, was die Stadtverwaltung Ludwigshafen eigentlich so alles im Internet sichtbar hat.

Nicht aus böser Absicht, nicht technisch tief eingegriffen – einfach nur aus Interesse.

Geplant war eigentlich nur ein kurzer Blick in die DNS-Einträge und ein paar harmlose Nmap-Scans auf öffentlich sichtbare IP-Bereiche.

Ein paar Stunden später stand fest:

Das Internet plaudert hier erstaunlich offen.

Alle Informationen unten stammen aus offenen Quellen (DNS, Zertifikate, Standard-Scans).

Es wurde nichts gehackt, es wurden keine Passwörter ausprobiert und keine Systeme angefasst.

📚 Inhaltsverzeichnis

📋 Interaktive Tabelle: Öffentliche Systeme

Die folgende Tabelle fasst alle relevanten öffentlichen Systeme zusammen, die im Rahmen der Analyse sichtbar waren.

🔹 Hinweis:

Du kannst auf die Spaltenüberschriften klicken, um die Tabelle zu sortieren (z. B. nach IP, Netz, Risiko).

| IP-Adresse↕ | Hostname / Kontext↕ | Netz↕ | Dienste / Ports↕ | System / OS↕ | Rolle / Funktion↕ | Risiko↕ |

|---|---|---|---|---|---|---|

| 80.208.232.201 | Alte Check Point Firewall (CPGWDMZ01) | 80.208.232.0/24 | 80, 443, 264 | Check Point NGX · OpenBSD 4.0 | Firewall / VPN-Gateway in der DMZ | hoch |

| 80.208.232.226 | VoIP-/SIP-Server (vermutlich Windows PBX) | 80.208.232.0/24 | 5060, 5061, 443 | Windows-Server mit SIP-Diensten | PBX / SIP-Server öffentlich erreichbar | hoch |

| 80.208.232.238 | Router / BGP-Knoten | 80.208.232.0/24 | 179, 443, 691 | MikroTik RouterOS / Linux 4.x–5.x | Routing / Admin-Interface über HTTPS | mittel |

| 80.208.232.221 | Mail-Gateway / Submission | 80.208.232.0/24 | 443, 587, 993, 995, 5001 | Mailserver mit TLS | Mail-Infrastruktur (öffentlich notwendig) | mittel |

| 80.208.232.91 | TWL-Webserver | 80.208.232.0/24 | 80, 443 | nginx 1.28.0 · Linux | Öffentliche Website | mittel |

| 80.208.232.92 | TWL-Webcluster (Drupal, Proxy) | 80.208.232.0/24 | 80, 443, 8080, 8443 | nginx + Apache · Drupal 10 | Web-/CMS-Cluster | mittel |

| 80.208.234.196 | Streaming-Server | 80.208.234.0/24 | 80, 443, 8000, 9002, 9003, 10001 | Test Streaming 9.0.10 | Video-/Streaming-Backend | mittel |

| 80.208.234.208 | Webknoten / Loadbalancer | 80.208.234.0/24 | 80, 443, 8000, 8002 | HTTP/HTTPS | Reverse Proxy / Loadbalancer | mittel |

| 80.208.234.216 | Server mit SSH | 80.208.234.0/24 | 22, 80, 8000 | Linux | Allzweck-Server mit direktem SSH | mittel |

| 80.208.234.x | Mehrere ESX-Hosts | 80.208.234.0/24 | Ports gefiltert, typische ESX-Signatur | VMware ESX 3.x (EOL seit 2011) | Alte Hypervisor-Systeme | hoch |

| 185.10.195.102 | Abfallkalender-Server | 185.10.195.0/24 | FTP, SSH, HTTP(S) | Linux · Apache · Pure-FTPd | Webserver mit vielen offenen Protokollen | hoch |

| 217.151.147.x | Mailcluster (twl-mx01–mx04, mailsec01/02) | 217.151.147.0/24 | 25, 443 | Linux / Apache / Mailserver | Mail-Infrastruktur (öffentlich nötig) | mittel |

| 217.151.155.179 | pep2, LuCloud, Stadtbibliothek, TevisWeb | 217.151.155.0/24 | HTTP(S), diverse Webports | Webserver / Multi-Tenant | Verwaltungs- & Bürgerportale | mittel |

| 162.55.245.77 | videokonferenz2.ludwigshafen.de | 162.55.245.0/24 | 443 | Linux · BigBlueButton | Externe BBB-Instanz (Hetzner) | niedrig |

| 162.55.245.78 | videokonferenz.ludwigshafen.de | 162.55.245.0/24 | 443 | Linux · BigBlueButton | Externe BBB-Instanz (Hetzner) | niedrig |

🌟 Highlights der Analyse

Auch wenn die Tabelle alle Details enthält, stechen drei Punkte besonders heraus:

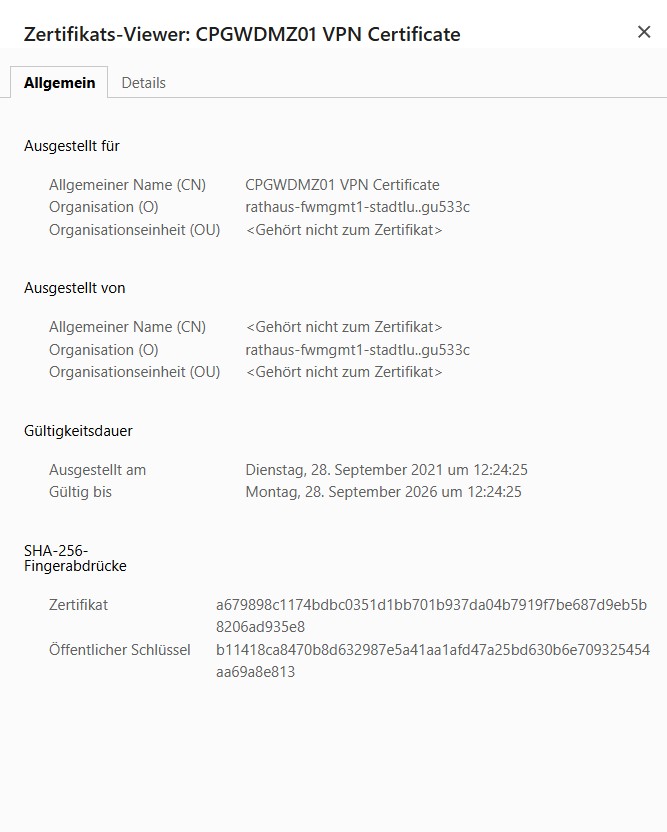

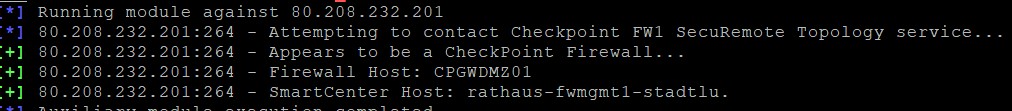

🔥 1. Uralt-Firewall mit offenem Zertifikat

- System: Check Point Firewall-1 NGX auf OpenBSD 4.0

- IP:

80.208.232.201 - Merkmale:

- Ports: 80, 443, 264 (klassisch Check Point)

- Zertifikat mit Namen wie

CPGWDMZ01,fwmgmt,dmz,rathaus-*

- Problem:

- Betriebssystem und Produkt sind seit vielen Jahren EOL

- Zertifikat verrät interne Struktur und Rollen

- Für heutige Standards sicherheitstechnisch nicht mehr vertretbar

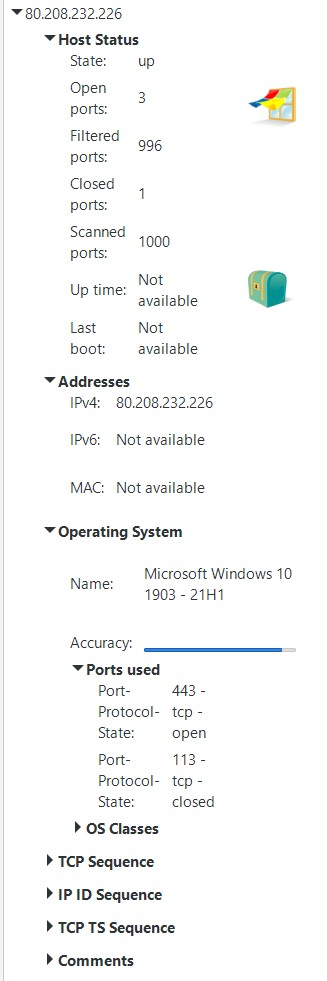

📞 2. Öffentlich erreichbarer Windows-VoIP-Server

- IP:

80.208.232.226 - Ports: 5060 (SIP), 5061 (SIP-TLS), 443

- Charakteristik:

- Verhalten wie Windows-Server mit VoIP-/PBX-Software

- Denkbar: 3CX, Starface, proprietäre TK-Lösung

- Risiko:

- SIP im Internet ist eines der meistgescannten Protokolle weltweit

- Angriffsvektor für Call-Spam, Fraud, PBX-Hijacking

- Solche Systeme gehören normalerweise hinter SBC, Proxy oder VPN, nicht direkt ins Netz

🧾 3. Zertifikate, die zu viel erzählen

- Beim Aufruf bestimmter IPs über HTTPS geben die Systeme:

- exakte interne Hostnamen preis

- DMZ- und Management-Bezeichnungen

- Laufzeiten und Strukturen der PKI

- Beispiel:

- Firewall-Zertifikat auf

80.208.232.201 - Zertifikate auf TWL-Webservern mit Wildcard-Namen (

*.twl.de)

- Firewall-Zertifikat auf

- Warum problematisch?

- Erleichtert Angreifern die Zuordnung von Rollen und Systemen

- Unterstützt zielgerichtete Angriffe (spezifische Firewalls, Proxies, Mailserver)

✅ Fazit

Diese Analyse zeigt, wie viel man über eine gewachsene IT-Landschaft einer Stadt herausfinden kann, ohne auch nur eine einzige Tür zu „öffnen“:

- Nur mit DNS-Einträgen, Zertifikaten und Standard-Scans

- Ohne Hacks, ohne Passwörter, ohne Ausnutzung von Schwachstellen

Gerade alte Firewalls, offene VoIP-Systeme und sprechfreudige Zertifikate sorgen dafür, dass das Internet mehr über die interne Struktur weiß, als eigentlich nötig wäre.

Es ist beeindruckend, was man alles sehen kann – und ein guter Anlass, mal aufzuräumen.